继今年五月利用Nsis脚本挖门罗币后,MyKings僵尸网络再次迎来更新。近日,腾讯智慧安全御见威胁情报中心监测发现,MyKings僵尸网络最新变种样本免杀度极高,且加密手段复杂,采用了较高超的攻击技巧,提升了安全检测的难度。由于MyKings僵尸网络主动扩散能力较强,影响范围较广,对企业用户危害极其严重。

从C&C域名监测来看,MyKings僵尸网络本轮更新开始于9月4日,攻击了有限范围内的部分用户。尽管目前不法黑客已经关闭了该C&C服务器,但腾讯安全技术安全专家初步判断不法黑客可能在进行一些测试,可能为下一轮的攻击做准备。

(图:腾讯智慧安全御见威胁情报中心数据监测)

据悉,MyKings僵尸网络自去年二月左右开始出现,该僵尸网络通过扫描互联网上 1433 及其他多个端口渗透进入用户主机,传播包括 DDoS、Proxy(代理服务)、RAT(远程控制木马)、Miner(挖矿木马)在内的多种不同用途的恶意代码。Mykings僵尸网络最新变种主要利于不法黑客利用被感染电脑开启代理服务,被感染电脑可能成为攻击其它系统的跳板。鉴于MyKings僵尸网络主动扩散的能力较强,影响范围较广,腾讯智慧安全御见威胁情报中心会持续关注Mykings僵尸网络。

本次Mykings僵尸网络最新变种通过攻击指令入侵用户电脑,经由Powershell下载king.ps1脚本,而该脚本经过多次混淆加密,具有自我更新和横向移动扩散能力。在横向扩散时,该木马还利用永恒之蓝和“密码提取神器”Mimikatz对用户电脑进行攻击。

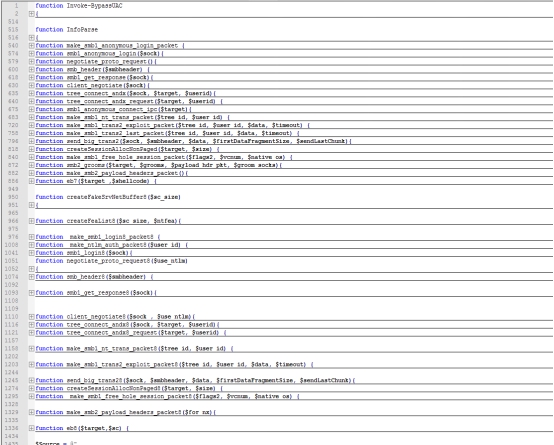

除了在自我更新、横向移动时多次混淆加密外,Mykings僵尸网络最新变种在payload、BypassUAC部分依然通过使用加密混淆脚本的伪装方式,掩盖攻击意图,逃避安全软件的检测。此外,攻击脚本还会选择绕过Windows UAC,避免执行危险操作时被操作系统的安全功能察觉并拦截。

(图:去混淆后的king.ps1脚本)

腾讯电脑管家安全专家、腾讯安全反病毒实验室负责人马劲松表示,本次Mykings僵尸网络更新,采用了极其复杂的加密和混淆技术,大大增加了免杀的能力,其中一个脚本就加密多达4、5次。同时,捕获的样本并无其他可执行二进制落地,其利用的部分二进制恶意工具均被加密硬编码在脚本中,执行时直接注入相关进程,提升了安全软件的检测难度。

(图:腾讯安全企业级产品御点)

对此,马劲松建议广大企业用户关闭不必要的端口,以免给不法黑客可趁之机,同时,局域网用户应避免使用弱口令和统一口令,加强系统内部防御;建议企业用户下载安装御点终端安全管理系统,通过终端杀毒和修复漏洞统一管控,以及策略管控等全方位的安全管理功能,达到全面了解、管理企业内网安全状况、保护企业安全的目的。

稚优泉化妆品怎么样?是三无产品吗

稚优泉化妆品怎么样?是三无产品吗 银谷在线成交额正式突破100亿!

银谷在线成交额正式突破100亿! 台湾试管婴儿移植后,有什么反应吗?

台湾试管婴儿移植后,有什么反应吗? 民盟绵阳市委邀盟员学者苍山牧云作赋

民盟绵阳市委邀盟员学者苍山牧云作赋

深圳大汉国际古玩快报:中华民国九年

深圳大汉国际古玩快报:中华民国九年 乐卓全面屏手机惊艳亮相 通信老兵蔡达

乐卓全面屏手机惊艳亮相 通信老兵蔡达 惊!!原来男人xxx“性”一次60分钟的

惊!!原来男人xxx“性”一次60分钟的 小童灯品牌童装心系灾区为九寨沟祈福

小童灯品牌童装心系灾区为九寨沟祈福